ca7ca4c7-30d2-4933-8491-3344fb9be7fa|2|1.5

Bu yazının orjinalini ve tam metnini http://www.bilgiguvenligi.gov.tr/sanallastirma-guvenligi/21-adimda-sunucu-sanallastirma-guvenligi.html adresinde bulabilirsiniz.

Bu yazıda herhangi bir sanallaştırma ürününden bağımsız olarak sunucu sanallaştırma güvenliği için alınabilecek önlemler sıralanacaktır. Bundan sonra sunucu sanallaştırma kısaca sanallaştırma olarak ifade edilecektir. Sanallaştırma ürünleri mimari olarak iki farklı yapıya sahiptir:

Sadece sanallaştırma fonksiyonlarına sahiptir. Sanallaştırma fonksiyonları sanal makinaların oluşturulması, çalıştırılması gibi işlemleri içerir. Buna örnek olarak Vmware ESXi, Windows Hyper-V, RHEV’i verilebilir.

Fonksiyonel sunucu işletim sistemini üzerine sanallaştırma fonksiyonun eklenmesi ile çalışan sistemlerdir. HTTP sunucusu, DHCP sunucusu gibi fonksiyonlara ek olarak sanal makinaların oluşturulması, çalıştırılması gibi işlemleri içerir. Buna örnek olarak da Windows Hyper-V, Xen, RHEL üzerine kurulmuş KVM verilebilir.

Windows Hyper-V müstakil (stand alone) ve Windows Server Özelliği (Windows Server Feature) olarak iki şekilde kullanılabildiği için her iki kategoriye de dahil edilmiştir. KVM de aynı şekilde RHEV ve RHEL üzerine kurulmuş KVM ile iki kategoriye de dahil edilmiştir.

Fiziksel sistem fiziksel bir donanım(sunucu donanımı) ile işletim sistemini içerir. Burada işletim sistemi yukarıda bahsi geçen 1. Tip ya da 2. Tip sanallaştırma ürününü ifade etmektedir. Sanal sistem ise sanallaştırma ürünü tarafından sanallaştırılan sanal donanım ile işletim sistemine denir. Aşağıda yukarıda anlatılan mimariler gösterilmektedir.

- Sanallaştırma ürünlerinin sürümleri güncel tutulmalı ve bu ürünlerin güvenliği ile ilgili duyurular takip edilmelidir.

- Sanal ve fiziksel sistemler üzerindeki anormal olaylar tespit edilmelidir.

- Tek fiziksel sisteminde üstünde çalışan iki sanal sistemin ağ iletişimi fiziksel ağ üzerinden geçmeyeceği için fiziksel sistemler üzerindeki ağ trafiğine gerekli politikalar uygulanmalıdır.

- Sanal sistemin imaj ve anlık görüntülerinin(snapshot) alınması, saklanması ve geri yüklenmesi için politika belirlenmelidir.

- Anlık görüntü alırken sanal sistem üzerinde özel veri tutulmamasına dikkat edilmelidir.

- Sanal sistem imajları içerisinde özel veriler barındırılmamalıdır.

- İmajları veya anlık görüntüleri alınan sanal sistemler kullanılmadan önce güncellenmelidir.

- İmaj ve anlık görüntülere sızma ve müdahale engellenmelidir.

- Sanallaştırma sistemleri farklı seviyelerde yetkilere sahip yönetim hesapları ile yönetilmelidir.

- Kimlik doğrulama çok faktörlü (kullanıcı adı/parola + token vb) olmalıdır.

- Fiziksel ve sanal sistemler zaman bilgilerini NTP sunucularından almalıdırlar.

- Gereksiz donanımlar fiziksel ve sanal sistemlerden kaldırılmalı veya kapatılmalıdır.

- Dosya paylaşımı, fiziksel sistem ile sanal sistem arasında “kopyala - yapıştır” gibi fiziksel ve sanal sistemler arasındaki etkileşimi kolaylaştıran servisler ihtiyaç duyulmadıkça edilmemelidir.

- Fiziksel sistem üzerindeki güvenlik uyarıları, sistem kayıtları takip edilmelidir.

- Fiziksel sistemlere fiziksel erişim kısıtlanmalı ve kontrol altına alınmalıdır.

- Fiziksel sisteme ait gereksiz ve güvenlik açığı oluşturabilecek servisler (rdp,ntp sunucu,telnet, tftp vb.) kapatılmalıdır.

- Fiziksel sistem üzerindeki varsayılan olarak gelen özel anahtar ve sertifikalar yenileri ile değiştirilmelidir.

- Sanal sistemler silinmeden önce sanal disk dosyaları tamamen imha edilmelidir.

- Fiziksel ve sanal sistemlere ait uygulamaların (Windows rdp, Windows güvenlik duvarı, internet explorer vb.) güvenlik seviyeleri arttırılmalı.

- Fiziksel ya da fiziksel sistem üstünde çalışan herhangi bir sanal sisteme sızıldığı taktirde, fiziksel sisteme ve tüm sanal sistemlere sızılmış varsayılmalı ve buna göre adımlar atılmalıdır.

- Yönetim, veri depolama, kullanıcı vb ağlar birbirinden bağımsız olmalı ve izole edilmelidir.

cd991118-55b0-4214-8c13-274a1f55cc27|5|3.0

Veri Merkezleri ve Güvenliği Konferansı 2013

Bilgi ve İletişim teknolojilerinin gelişip yaygınlaşması ve kullanımının artmasına paralel olarak elektronik ortamlarda üretilen, saklanan ve paylaşılan veriler her geçen gün hızla artmaktadır. "Siber Dünya" olarak adlandırılan ortamlardaki veri büyüklüğünün önümüzdeki yıl yüzde 50 artışla 4 zetabayta ulaşması beklenmektedir. Patlama şeklinde artan bu verilerin güvenli bir şekilde saklanması ve ulaşılabilir olması her zamankinden önemli hale gelmiştir.

Siber dünyada güvenlik ve Bilgi güvenliği, tüm ülkeler için stratejik öneme haiz ve ulusal güvenliğin önemli unsurlarından biri olduğu malumlarınızdır. Ülkemize karşı yöneltilen siber tehdit ve saldırılar her geçen gün yoğunlaşarak artmaktadır. Kritik bilgi altyapılarımız ciddi tehlike altında bulunmaktadır. Çeşitli uluslararası istatistiklere göre ülkemiz siber tehdit ve saldırı altında olan dünyadaki ilk 10 ülke arasında yer almaktadır. Bu nedenle, tüm yurt satında siber güvenlik konularında gerek bireylerin, gerek kurumların bilgi güvenliği farkındalığının ve bilgi düzeyinin geliştirilmesi son derece önem arz etmektedir.

Bilgi Güvenliği Derneği misyonu kapsamında; bu konularda farkındalığın oluşturulması ve bilgi düzeyinin geliştirilmesi amacıyla, Kamu kurumları, Üniversiteler, özel sektör ve sivil toplum kuruluşları işbirliği ile birçok ulusal ve uluslar arası etkinlikler düzenlenmekte ve çıktıları ilgili taraflar ve kamuoyu ile paylaşmaktadır. Bu etkinliklerle ilgili detaylara, www.bilgiguvenligi.org.tr adresinden erişebilmektedir.

26 Mart 2013 tarihinde Ulaştırma, Denizcilik ve Haberleşme Bakanlığı himayelerinde Bilgi Teknolojileri ve İletişim Kurumu, Türkiye Barolar Birliği ile birlikte "Veri Merkezleri ve Bilgi Güvenliği Konferansı" düzenlenmektedir. Bu etkinlikte konuya ilişkin Düzenleme ihtiyaçları, Teknolojik durum, Sunulan hizmetler ve Bilgi güvenliğinin sağlanması tartışılacak ve Veri Merkezleri Strateji Belgesi oluşturulacaktır.

Etkinliğe katılım ücretsiz olup etkinlik adresi aşağıdadır.

Türkiye Barolar Birliği Merkezi

Oğuzlar Mahallesi 1366. Sokak No:3

06520 Balgat-ANKARA

8d37324a-2857-4ce6-b5c6-10dab4f2b925|1|1.0

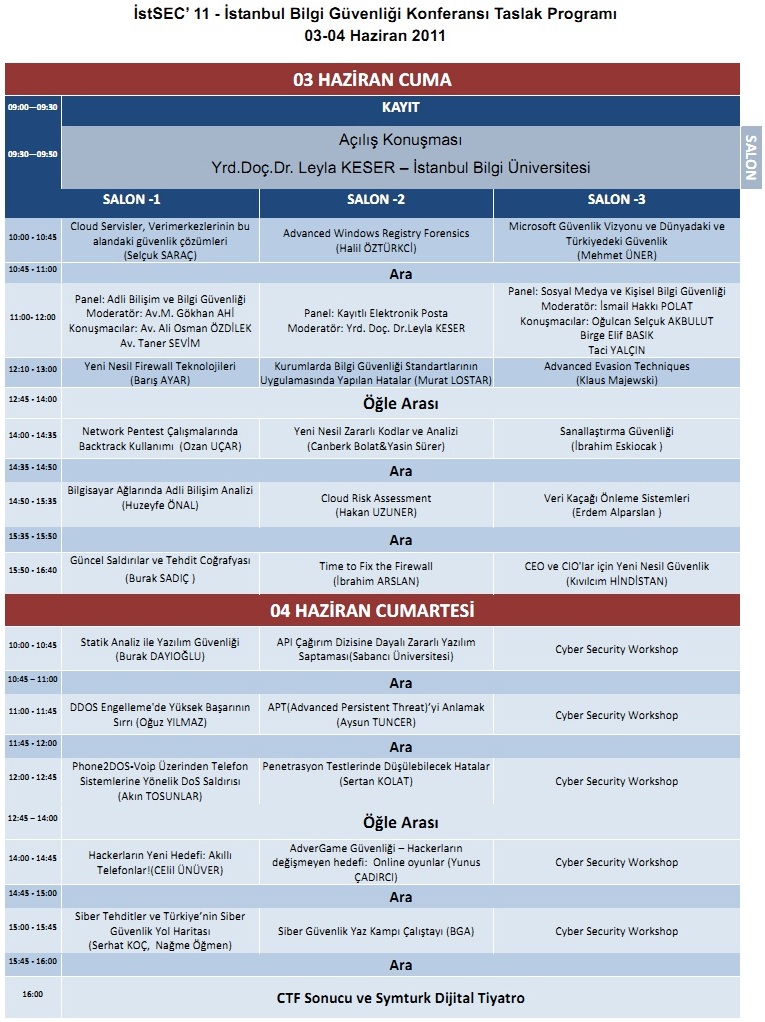

Ülkemizde eksikliği her geçen gün daha fazla hissedilen ürün/teknoloji bağımsız, çözüm odaklı güvenlik anlayışına katkı sağlamak amacıyla, her yıl Haziran ayında gerçekleştirilen İstanbul’a özel Bilgi Güvenliği Konferansı olan İstSec, bu yıl 3-4 Haziran 2011 tarihlerinde İstanbul Bilgi Üniversitesi ev sahipliğinde gerçekleştirilecektir.

Türkiye’den ve çeşitli ülkelerden konusunda söz sahibi bilgi güvenliği uzmanlarını ve BT güvenliği meraklılarını buluşturacak olan İstSec 2011’in bu yılki ana teması “yeni teknolojiler, yeni güvenlik riskleri” olarak belirlenmiştir

Konferans Programı:

İstSec 2011’de 38 farklı konuda 35 farklı uzman yer alacaktır. Ayrıca hem internet üzerinden hem de etkinlik alanında “Capture The Flag Ethical Hacking” yarışması gerçekleştirilecektir.

Konferans boyunca, internet yasaklarının teknik ve hukuki boyutları, sanallaştırma güvenliği, bulut bilişim güvenliği, siber istihbarat toplama yöntemleri, adli bilişim analizi, mobil telefon güvenliği, yeni nesil tehditler ve çözüm önerileri, yeni nesil hacking yöntemleri, CEO ve CIO'lar için Yeni Nesil Güvenlik, Siber Tehditler ve Türkiye’nin Siber Güvenlik Yol Haritası ve APT(Advanced Persistent Threat) gibi konular detaylıca irdelenerek katılımcıların bilgi sahibi olması sağlanacaktır.

Konferans programına http://www.istsec.org/?page_id=6 adresinden ulaşılabilir.

Konferans Sponsorları:

İstSec ‘11, SadeceHosting, Microsoft, Helyum, Trend Micro, SymTurk, GateProtect, StoneSoft, Inforte, Bilişimcim, Palo Alto Networks , Mavituna Security, Bilgi Güvenliği AKADEMİSİ, ADEO, Zemana, Labris Teknoloji, ÇözümPark ve Tamara Electronics sponsorluğunda gerçekleştirilmektedir.

Katılım & Kayıt:

Konferansa katılım ücretsiz olup kayıt yaptırılması gerekmektedir.

http://www.istsec.org/kayit.html adresinden kayıt işlemi tamamlanabilir.

İletişim:

Konferansla ilgili tüm geri bildirimler için info@istsec.org adresine e-posta gönderebilirsiniz.

Ulaşım:

İstanbul Bilgi Üniversitesi Dolapdere Kampüsü

Kurtuluş Deresi Cad. Yahya Köprüsü Sok. No: 1

Dolapdere 34440 Beyoğlu İstanbul

http://www.istsec.org/?page_id=530

İstSec ‘11 Bilgi Güvenliği Konferansı'nda görüşmek üzere!

568a275f-de42-4719-8960-f32bfa878f89|5|3.0

Son yıllarda en önemli siber savaş aracı olarak kullanılan DDoS (Distributed Denial of Service) saldırıları internet dünyasında, kesin olarak çözümü bulunamayan tehditlerin başında gelmektedir. Sonuçları açısından doğal felaketlere benzer bir yapıda olan bu saldırı türünde amaç, şirketlerin, ülkelerin internet altyapılarını ve sunulan hizmetleri işlevsiz hale getirmektir. DDoS, alternatif saldırı türlerine oranla çok kolay gerçekleştirilebildiği için siber saldırganların sıklıkla tercih ettiği yöntemlerden birisidir. Türkiye Siber Tehditler Araştırması 2010 yılı sonuçlarına göre DDoS saldırıları, Türkiye için de en önemli tehditlerden birisi olarak karşımıza çıkmaktadır.

Siber dünyanın altyapısını tehdit eden bu önemli sorun, Bilgi Güvenliği AKADEMİSİ tarafından Ankara ve İstanbul’da düzenlenecek özel etkinliklerde mercek altına alınacaktır. Ankara ve İstanbul’da gerçekleştirilecek olan “DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu” etkinliklerinde DDoS ve Botnet sorunu tüm detaylarıyla birlikte masaya yatırılarak çözüm yolları ve Türkiye için alınabilecek önlemler tartışılacaktır.

T.C. SANAYİ VE TİCARET BAKANLIĞI sponsorluğunda 14 Nisan 2011 tarihinde İstanbul TOBB Plaza’da düzenlenecek olan “DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu” etkinliğine konuya meraklı tüm bilişim sektörü çalışanları davetlidir.

Etkinlik Adı: DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu

Düzenleyen: Bilgi Güvenliği AKADEMİSİ

Sponsor: T.C. SANAYİ VE TİCARET BAKANLIĞI Bilgi İşlem ve Değerlendirme Dairesi Başkanlığı

Medya Sponsoru: Çözümpark

Tarih/Saat: 14 Nisan 2011 saat 13:00-17:00

Yer: İstanbul TOBB Plaza, Talatpaşa Cad. Gültepe Levent

Not: Kurumsal olmayan e-posta adreslerinden yapılacak katılım başvuruları kabul edilmeyecektir.

Katılımcıya Faydaları;

• Siber dünyadan güncel ddos haber ve istatistikleri

• DDoS saldırılarında kullanılan güncel araç ve yöntemler

• DDoS saldırılarını engellemek için kullanılan güncel yöntem ve teknolojiler

• DDoS engelleme sistemlerinin zaafiyetleri

• Bir DDoS saldırısı nasıl gerçekleştirilir, nasıl engellenir

• DDoS ürünü seçiminde dikkat edilmesi gereken hususlar

Kimler Katılmalı;

• Bilgi güvenliği yöneticileri

• Ağ ve güvenlik mühendisleri

• Hosting firmaları/ISP’ler

• Telekom firmaları

• Kamu kurum ve kuruluşları

Ücret: Ücretsizdir.

Etkinlik Programı:

13:00-13:30 Kayıt

13:30-13:45 Etkinlik Açılış Konuşması

Ümit ÖZDEMİR T.C. SANAYİ VE TİCARET BAKANLIĞI Bilgi İşlem ve Değerlendirme Dairesi Başkanlığı

Huzeyfe ÖNAL (Bilgi Güvenliği AKADEMİSİ)

13:45-15:00 DDoS Saldırıları ve Korunma Yolları

Huzeyfe ÖNAL (Bilgi Güvenliği AKADEMİSİ)

Sunum içeriği;

• DDoS konusunda Türkiye ve dünyadan istatistiki bilgiler

• Firewall/IPS kullanarak DDoS saldırıları engellenebilir mi?

• Hangi DDoS engelleme ürünleri nasıl atlatılır?

• Güncel DDoS saldırı, engelleme araç ve yöntemleri

• Web uygulamalarına yönelik DDoS saldırıları

• BotNet kullanım amaçları ve kontrol yöntemleri

15:00-15:15 Ara

15:15 -16:30 Çalıştay (DDoS Saldırıları Nasıl Gerçekleştirilir?)

Huzeyfe ÖNAL (Bilgi Güvenliği AKADEMİSİ)

Çalıştay içeriği;

• Canlı DDoS testleri

• DDoS ürünlerinde çözülemeyen temel problemler

• Siber dünyada DDoS saldırıları ve etkileri

• Netstress & Hping kullanarak DDoS Saldırı Testleri

• BotNet oluşturma amaçlı kullanılan istismar(exploit)kitleri

16:30-16:45 Kapanış Konuşması

Huzeyfe ÖNAL(Bilgi Güvenliği AKADEMİSİ)

b20a648c-022a-4201-b2e1-c6d4fc03a81b|6|3.2

Tags: tt, türk telekom, telekom, ddos, dos, saldırı, attack, ips, ids, TippingPoint, security, güvenlik |

Categories: Güvenlik, Haber

Posted by

Editorial on

22.01.2011 15:50 |

Yorumlar (0)

TürkTelekom artık konumunun önemini anlamış ki dDos ataklara karşı sorumluluk alıp Metro Ethernet müşterileri için "DDos Atak Önleme Hizmeti" vermeye başlamış. Kısmen güzelde olmuş hani, böyle bir hizmet uzun zamandan beri gerekli olan bir şeydi.

Gelin bu hizmeti birlikte inceleyip, değerlendirelim.

DDos Atak Önleme Sistemi Ne Yapıyor?

Kısaca Isp'nin veya hoster'ın trafiğini sürekli izleyerek dos saldırılarını algılayıp daha sizin ağınıza gelmeden önlüyor ve size temiz paketleri gönderiyor. Böylelikle daha saldırı kapıya dayanmadan yolda elemine edilmiş oluyor ve saldırılan network etkilenmiyor.

Nasıl Çalışıyor?

Tüm altyapı Türk Telekom tarafında bulunuyor yani müşteri herhangi bir cihaz veya işlem yapmak için çaba sarfetmiyor yani zero-configuration. BGP ile IP adreslerinizin anonsları Türk Telekom tarafından belirli merkezlere yönlendirildikten sonra trafiğiniz bir süre gözlem altına alınıyor bu aşama 4-5 gün kadar sürebiliyor, ardından yine belirlediğiniz parametrelerle engelleme işlemi TT. tarafından yapılmaya başlanıyor.

Hangi Cihazlar ve Yazılımlar Kullanılıyor?

TT. sitesinde bunun bilgisi verilmemiş fakat servisi kullanan hizmet sağlayıcılarından aldığımız bilgilere göre "HP TippingPoint Security Management System" ve çeşitli IPS, IDS sistemleri ile birlikte hibrit bir sistem kullanılıyormuş.

Bizim düşüncemiz ise;

Ağ analiz aşamasından sonra TT. Bilgi Güvenliği uzmanları ağ yapısı, gelen paket türleri ve tecrübelerine dayanarak ürünü veya çözümü belirleyip optimizasyona gidiyorlar. Yani bu standart bir hizmet değil, ağ yapısına ve paket analizine dayanan butik bir hizmet. Buda aylık fiyatının bu denli çok olmasını açıklıyor.

Hangi Tür Dos Saldırılarını Engelliyor?

- Çok sayıdaki IP adresinden gelen DDoS atakları

- Spoofed ve non-Spoofed ataklar

- TCP (syns, syn-acks, fins, fragments) atakları

- UDP (random port floods, fragments) atakları

- ICMP (unreachable, echo, fragments) atakları

- DNS atakları

- HTTP Get Flood Atakları

Peki Kaç Para Ücreti Var?

Sistem mbit başına aylık olarak ücretlendiriliyor. Fiyatlar aşağıda;

| Mbit | Aylık(TL) |

| 10 |

200 |

| 30 |

494 |

| 50 |

753 |

| 100 |

1,333 |

| 250 |

2,835 |

| 500 |

4,767 |

| 1000 |

7,994 |

Görüldüğü gibi sistemi kullanmak çok pahalı hatta uçuk rakamlar fakat ben bu kadar para vereceğime kendi altyapıma sağlam bir cihaz alırım korunurum diyorsanız büyük yanılgıya düşersiniz, ne yazıkki dos saldırılarına kesin bir çözüm bulunmuyor. Siz altyapınıza ne kadar çok yatırım yaparsanız yapın dos saldırıları bir şekilde etkili olacak ve hizmet veremez duruma geleceksiniz o nedenle çok kritik servisler veriyorsanız TT.'in Bilgi Güvenliği bölümüne güvenmekten başka tutarlı bir çareniz kalmıyor ne yazık ki!

Bizim temennimiz bu hizmetten ziyade TürkTelekom'un başını çektiği etraflı bir DDOS Reputation Services'ın hayata geçirilmesi ve tüm erişim sağlayıcıların bu havuzdan beslenmesi ve beslemesi. Ancak kollektif yapılanmalarla bu saldırıların önüne geçilebilir ve herhangi bir zarar görmeden bertaraf edilebilir düşüncesindeyiz. Umarız bu adımlar direkt atılır ve sektörümüz bu saldırılarla para ve zaman kaybına uğramaz.

8a0b358a-214f-4520-bc65-2851ba24ee75|8|3.0

DDoS saldırıları bilgi güvenliğinin temel bileşenlerinden “Erişilebilirlik”i hedef alır ve amacı sistemlerin hizmet veremez hale getirilmesidir.

DDoS-BotNet listesi internetin yaygınlaşmasıyla birlikte önemini hiçbir zaman kaybetmemiş en güçlü siber savaş araçlarından DDoS ve BotNet konularında bilgi paylaşımını arttırmak, Türkçe referans kaynakların oluşmasını sağlamak ve DDoS konusunda etkin koruma sağlayabilmek amacıyla ISP, hosting, kamu kurum ve kuruluşları, kurumsal şirketler, e-ticaret siteleri gibi yapıların sistem, ağ ve güvenlik admin/yöneticilerine yönelik bir e-posta hizmetidir.

DDoS testleri ve koruma amaçlı kullanılabilecek her tür ticari veya açık kaynak kodlu yazılımın teknik yönleriyle tanıtımının yapılması(kuru reklama kesinlikle izin verilmeyecektir) serbesttir.

Listede konuşulacak konuların hassaslığı göz önünde bulundurularak liste üyeliği sadece geçerli ad-soyad-e-posta-kurum/firma bilgisi bildirenlere açıktır.

Liste ayrıca DDoS&BotNet konusunda çalışma grubu görevi de görecektir. Çalışma grubu, liste üyelerinden oluşur ve iki ayda bir toplanarak güncel DDoS saldırıları, BotNet konularında bilgi paylaşımı gerçekleştirir.

Listenin içeriği aşağıdaki konuları kapsamaktadır ;

* BotNet kullanım amaçları

* Son kullanıcı güvenliği

* Malware analizi

* DDoS vulnerability assessment

* DDoS testleri

* Dos/DDoS engelleme yöntemleri

* Yeni çıkan DoS zaafiyetlerinin paylaşılması ve değerlendirilmesi

* BotNet çalışma yapılarının incelenmesi

Üyelik:

Listeye üye olmak için bilgi@lifeoverip.net adresine Ad, Soyad ve Çalışılan kurum/şirket bilgilerini içeren e-posta gönderilmesi yeterlidir. Liste üyeliğinin onaylanması halinde “Hoş geldiniz” mesajı gönderilecektir.

575f0bf7-14a7-4c87-b765-2a70b9515f06|2|1.5

Hosterların kullandığı servisler'le ilgili güvenlik duyurularını elimizden geldiğince paylaşmaya çalışıyoruz. Linux üzerinde bir çok hoster'ın tercih ettiği ProFTPD uygulamasında Orta seviyeli bir güvenlik açığı tespit edildi.

| Kaynak: |

Security Focus |

| |

| Seviye: |

Orta Orta |

| Bildiri Sürümü: |

- |

| Açıklanma Zamanı: |

02.12.2010 |

| Yenilenme Zamanı: |

03.12.2010 |

| Etkilenen Sistemler: |

ProFTPD 1.3.3c md5sum 8571bd78874b557e98480ed48e2df1d2 proftpd-1.3.3c.tar.bz2

ProFTPD 1.3.3c md5sum 4f2c554d6273b8145095837913ba9e5d proftpd-1.3.3c.tar.gz |

| |

| CVE: |

- |

| BID: |

45150 |

| Referanslar: |

Firma Ana Sayfa

http://www.proftpd.org/

SecurityFocus

http://www.securityfocus.com/bid/45150 |

| Yazar(lar): |

Daniel Austin |

| |

| Açıklama: |

ProFTPD, 28 kasım-2 aralık 2010 tarihleri arasında arkakapı kurulumlu bir ProFTPD sürümünü dağıttı. Sürümün arkakapı kurulumlu olması sunucunun başlangıçta tespit edilmeden daha önce tehlikeli bir duruma düşmesine neden oldu. Saldırganlar zorla siteye girdiler ve kötü niyetli yazılımları siteye yüklediler.

|

| Etki: |

Kötü niyetli yazılım yükleme. |

| Çözüm: |

Firma gerekli yamaları yayınlamıştır. |

Kaynak : http://www.bilgiguvenligi.gov.tr/guvenlik-bildirileri-kategorisi/proftpd-arkakapi-yetkisiz-erisim-acikligi.html

0fbcc7ab-5355-4f3c-99f7-5c69cecaa5b8|2|1.5

| Kaynak: |

Security Focus |

| |

| Seviye: |

Yüksek Yüksek |

| Bildiri Sürümü: |

- |

| Açıklanma Zamanı: |

08.06.2010 |

| Yenilenme Zamanı: |

10.06.2010 |

| Etkilenen Sistemler: |

IIS 6.0, 7.0, 7.5 |

| |

| CVE: |

CVE-2010-1256 |

| BID: |

40573 |

| Referanslar: |

Firma Ana Sayfa

http://www.microsoft.com

Microsoft Güvenlik Bülteni

http://www.microsoft.com/technet/security/Bulletin/MS10-040.mspx

SecurityFocus

http://www.securityfocus.com/bid/40573 |

| Yazar(lar): |

- |

| |

| Açıklama: |

Microsoft' un HTTP sunucusu olan IIS' de uzaktan kod çalıştırma açıklığı tespit edilmiştir. Saldırgan kötü niyetli bir kimlik doğrulama jetonu göndererek bu açıklıktan

faydalanabilir. Saldırgan etkilenen sürecin haklarıyla kod çalıştırabillir. Bu açıklıktan kimlik doğrulama için gelişmiş koruma özelliğinin yüklendiği ve bu özelliğin etkinleştirilmiş olduğu IIS' ler etkilenmektedir. Bu özellik varsayılan kurulumlarda yüklenmemektedir. |

| Etki: |

Uzaktan kod çalıştırma. |

| Çözüm: |

Firma gerekli yamaları yayınlamıştır. |

3ab47355-6d79-458f-b774-09777e3bd8a1|3|1.7

| Bildiri Sürümü: |

- |

| Açıklanma Zamanı: |

24.12.2009 |

| Yenilenme Zamanı: |

31.12.2009 |

| Etkilenen Sistemler: |

Microsoft IIS 6.0

+ Microsoft Windows Server 2003 Datacenter Edition

+ Microsoft Windows Server 2003 Datacenter Edition

+ Microsoft Windows Server 2003 Datacenter Edition Itanium 0

+ Microsoft Windows Server 2003 Datacenter Edition Itanium 0

+ Microsoft Windows Server 2003 Enterprise Edition

+ Microsoft Windows Server 2003 Enterprise Edition

+ Microsoft Windows Server 2003 Enterprise Edition Itanium 0

+ Microsoft Windows Server 2003 Enterprise Edition Itanium 0

+ Microsoft Windows Server 2003 Standard Edition

+ Microsoft Windows Server 2003 Standard Edition

+ Microsoft Windows Server 2003 Web Edition

+ Microsoft Windows Server 2003 Web Edition

Microsoft IIS 5.1

- Microsoft Windows 2000 Advanced Server SP2

- Microsoft Windows 2000 Advanced Server SP1

- Microsoft Windows 2000 Advanced Server

- Microsoft Windows 2000 Datacenter Server SP2

- Microsoft Windows 2000 Datacenter Server SP1

- Microsoft Windows 2000 Datacenter Server

- Microsoft Windows 2000 Professional SP2

- Microsoft Windows 2000 Professional SP1

- Microsoft Windows 2000 Professional

- Microsoft Windows 2000 Server SP2

- Microsoft Windows 2000 Server SP1

- Microsoft Windows 2000 Server

+ Microsoft Windows XP 64-bit Edition SP1

+ Microsoft Windows XP 64-bit Edition

+ Microsoft Windows XP 64-bit Edition

- Microsoft Windows XP Home SP1

- Microsoft Windows XP Home SP1

- Microsoft Windows XP Home

- Microsoft Windows XP Home

+ Microsoft Windows XP Professional SP1

+ Microsoft Windows XP Professional SP1

+ Microsoft Windows XP Professional

+ Microsoft Windows XP Professional

Microsoft IIS 5.0

- Microsoft Windows 2000 Advanced Server SP2

- Microsoft Windows 2000 Advanced Server SP2

- Microsoft Windows 2000 Advanced Server SP1

- Microsoft Windows 2000 Advanced Server SP1

+ Microsoft Windows 2000 Advanced Server

+ Microsoft Windows 2000 Advanced Server

- Microsoft Windows 2000 Datacenter Server SP2

- Microsoft Windows 2000 Datacenter Server SP2

- Microsoft Windows 2000 Datacenter Server SP1

- Microsoft Windows 2000 Datacenter Server SP1

- Microsoft Windows 2000 Professional SP2

- Microsoft Windows 2000 Professional SP2

- Microsoft Windows 2000 Professional SP1

- Microsoft Windows 2000 Professional SP1

+ Microsoft Windows 2000 Professional

+ Microsoft Windows 2000 Professional

- Microsoft Windows 2000 Server SP2

- Microsoft Windows 2000 Server SP2

- Microsoft Windows 2000 Server SP1

- Microsoft Windows 2000 Server SP1

+ Microsoft Windows 2000 Server

+ Microsoft Windows 2000 Server

Microsoft IIS 4.0

+ Cisco Building Broadband Service Manager 5.0

+ Cisco Building Broadband Service Manager 5.0

+ Cisco Call Manager 3.0

+ Cisco Call Manager 3.0

+ Cisco Call Manager 2.0

+ Cisco Call Manager 2.0

+ Cisco Call Manager 1.0

+ Cisco Call Manager 1.0

+ Cisco ICS 7750

+ Cisco ICS 7750

+ Cisco IP/VC 3540 Video Rate Matching Module

+ Cisco IP/VC 3540 Video Rate Matching Module

+ Cisco Unity Server 2.4

+ Cisco Unity Server 2.4

+ Cisco Unity Server 2.3

+ Cisco Unity Server 2.3

+ Cisco Unity Server 2.2

+ Cisco Unity Server 2.2

+ Cisco Unity Server 2.0

+ Cisco Unity Server 2.0

+ Cisco uOne 4.0

+ Cisco uOne 4.0

+ Cisco uOne 3.0

+ Cisco uOne 3.0

+ Cisco uOne 2.0

+ Cisco uOne 2.0

+ Cisco uOne 1.0

+ Cisco uOne 1.0

+ Microsoft BackOffice 4.5

+ Microsoft BackOffice 4.5

+ Microsoft BackOffice 4.0

+ Microsoft BackOffice 4.0

+ Microsoft Windows NT 4.0 Option Pack

+ Microsoft Windows NT 4.0 Option Pack

Microsoft IIS 3.0

- Microsoft Windows NT 4.0 SP6a

- Microsoft Windows NT 4.0 SP6a

- Microsoft Windows NT 4.0 SP6

- Microsoft Windows NT 4.0 SP6

- Microsoft Windows NT 4.0 SP5

- Microsoft Windows NT 4.0 SP5

- Microsoft Windows NT 4.0 SP4

- Microsoft Windows NT 4.0 SP4

- Microsoft Windows NT 4.0 SP3

- Microsoft Windows NT 4.0 SP3

- Microsoft Windows NT 4.0 SP2

- Microsoft Windows NT 4.0 SP2

- Microsoft Windows NT 4.0 SP1

- Microsoft Windows NT 4.0 SP1

- Microsoft Windows NT 4.0

- Microsoft Windows NT 4.0

Microsoft IIS 2.0

+ Microsoft Windows NT 4.0

+ Microsoft Windows NT 4.0

Microsoft IIS 1.0

- Microsoft Windows NT 4.0

- Microsoft Windows NT 4.0 |

| |

| CVE: |

CVE-2009-4444 CVE-2009-4445 |

| BID: |

37460 |

| Referanslar: |

Soroush Dalili:

http://soroush.secproject.com/downloadable/iis-semicolon-report.pdf

Microsoft:

http://blogs.technet.com/msrc/archive/2009/12/27/new-reports-of-a-vulnerability-in-iis.aspx

http://blogs.technet.com/msrc/archive/2009/12/29/results-of-investigation-into-holiday-iis-claim.aspx

http://blogs.iis.net/nazim/archive/2009/12/29/public-disclosure-of-iis-security-issue-with-semi-colons-in-url.aspx

|

| Yazar(lar): |

Soroush Dalili |

| |

| Açıklama: |

Microsoft Internet Information Services (IIS) üzerinde güvenlik denetimlerini atlatma açıklığı tespit edilmiştir. Açıklık bilinçli olarak hazırlanmış, çoklu uzantıları ";" simgesi ile birleştirerek içeren dosyaların ASP motorunda işlenmesiyle oluşmaktadır. Açıklığın orta dereceli nitelendirilmesinin sebebi açıklığın Microsoft'un önerdiği en iyi IIS pratikleri dışında konfigüre edilmiş sunucularda gerçekleşebilmesidir. Varsayılan kurulumda sorun yaşanmamaktadır. |

| Etki: |

Güvenlik denetimlerini atlatma |

| Çözüm: |

Güncelleme yayınlanmamıştır.

Çözüm olarak

1- Dosya yükleme özelliğini belirli kullanıcılarla kısıtlamalı

2- Dosya yüklenmiş klasörlerde yürütme hakkını almalıdır. |

Kaynak : http://www.bilgiguvenligi.gov.tr/guvenlik-bildirileri-kategorisi/microsoft-iis-bircok-uzanti-icin-guvenlik-atlatma-acikligi.html

4d6ecf37-022d-4e83-a469-751a1f8be69e|0|.0